像log4shell一样严重,但比臭名昭著的log4j漏洞危险不大

Apache Commons文本库中的一个关键缺陷已引发与近乎普遍的开源组件中浮出水面的“ log4shell”错误的比较log4j去年。

但是,发现并报告了三月份的Commons文本缺陷的研究人员淡化了其比较影响,同时承认与“ Log4shell”脆弱性相似,该漏洞被广泛认为是有史以来最严重的缺陷之一。

查找链接

“脆弱性确实非常相似,”github安全实验室首席研究员AlvaroMuñoz告诉每日swbeplay2018官网ig。

“ Apache Commons文本代码似乎基于Log4J代码,因为它们都可以插值多个查找源。log4j启用JNDI查找[while] apache commons text和apache commons配置允许脚本查找 - 两者都可以导致RCE。因此,影响很高。

“但是,值得牢记的是,问题的严重性是根据影响和可能性来计算的,对于Apache Commons文本,不受信任的数据流向ACT的水槽的可能性要低得多。”

Apache Commons文本执行文本操作,例如逃脱,计算字符串差异,并在文本中替换占位符,并通过插值来抬头。其他开源库log4j是一个基于Java的伐木实用程序。

跟踪为CVE-2022-42889,Commons Text Bug于10月13日与Apache Software Foundation(ASF)出现安全咨询。

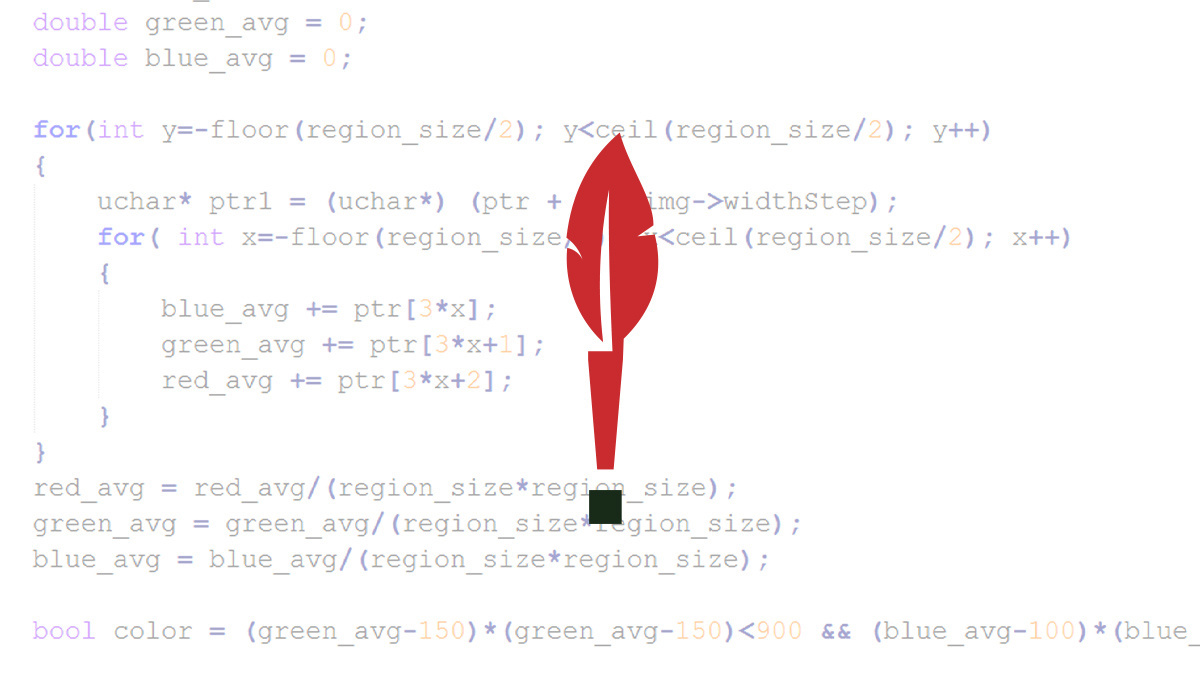

漏洞集中在库的可变插值功能的不安全实现上,即某些默认查找字符串可能会接受远程攻击者的不信任输入,例如DNS请求,URL或内联脚本。

“清晰记录”

一个技术分析Rapid7昨天出版的还试图炒作炒作,但其CVSS得分为9.8,但是接近Log4shell在严重性方面的完美10。

脆弱的”Stringsubstitutus插装器的使用量要比Log4J中的脆弱的弦替换率广泛得多,而这种插值的性质意味着,对弱势对象进行制作的输入的可能性要比仅与Log4Shell中的精制字符串相互作用的可能性要小,” Rapid7说。

ASF的安全响应计划经理Arnout Engelen回应了这些观点,告诉每日swbeplay2018官网ig:“在log4shell中,从日志消息正文中可以使用字符串插值,通常包含不受信任的输入。在Apache通用文本问题中,相关方法是明确的意图并清楚地记录下来以执行字符串插值,因此,如果没有适当验证,应用程序无意中传递了不受信任的输入的可能性要小得多。”

修复

该缺陷会影响Apache Commons文本版本1.5至1.9和所有JDK版本,并已在版本1.10中进行了修补。

恩格伦说:“使用字符串替换功能时,一些可用的插值器可以触发网络访问或代码执行。这是旨在的,但这也意味着一个应用程序,该应用程序包括传递给替换的字符串中的用户输入,而无需适当地对其进行替代,它将允许攻击者触发那些插值器。

“因此,Apache Commons文本团队已决定将配置更新为“默认情况下更安全”,以便减轻未能验证输入的影响,并且不会使攻击者访问这些插值器。

“但是,仍然建议用户谨慎对待不受信任的输入。我们目前尚未意识到将未经信任的输入传递给替代者的任何应用程序,因此在Apache Commons Text 1.10.0之前会受到此问题的影响。”

Rapid7建议开发人员和维护人员注意跟进供应商咨询,安装“在可用的情况下安装补丁,并将供应商的任何地方置于优先级,表明他们的实施可能是远程利用的”。